أداة مجانية سهلة الاستخدام للأمن السيبراني تساعدك على حماية بياناتك الشخصية عبر - Canary Tokens

مع زيادة تواتر استخدام مصطلحات "خرق البيانات"، "الضعف"، و"الهجوم السيبراني" في

العناوين الرئيسية، يصبح من الضروري البقاء على استعداد وتحسين الأمان السيبراني.

يُقدم هذا المقال نظرة على Canary Tokens، وهي أداة فعّالة وسهلة الاستخدام

لحماية البيانات الشخصية. يُشرح المقال كيفية استخدام Canary Tokens لإنشاء فخاخ

ورصد أنشطة التجسس المحتملة.

Canary Tokens: درع ذكي ينبهك فورًا لأي تسلل غير مصرح به في عالم الأمان الرقمي

Canary Tokens تعمل كنظام إنذار مبكر للاشتباه بالوصول غير المصرح به إلى البيانات الشخصية،

وذلك عن طريق وضع ملف مزروع برابط مخفي ينشط عند فتحه من قبل متسلل. اتجه إلى

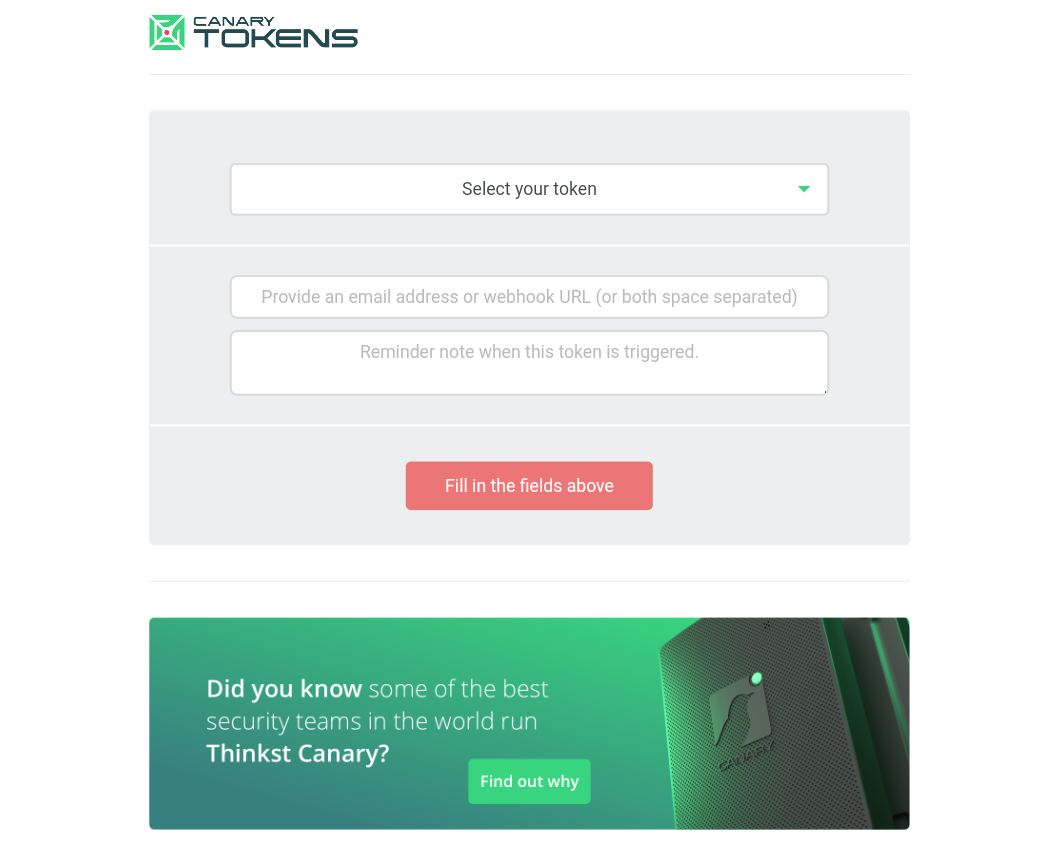

موقع Canary Tokens لإنشاء أول رمز مميز لك، حيث ستجد صورًا توضيحية لإجراءات

الإنشاء.

كيفية استخدام Canary Tokens لإنشاء فخاخ ورصد أنشطة التجسس المحتملة

تقدم Canary Tokens مجموعة متنوعة من الرموز المميزة التي يمكن استخدامها في تتبع

وكشف التسللات الإلكترونية. يتضمن ذلك ملفات Microsoft Word وملفات PDF ومجلدات

الويندوز وروابط URL وحتى مفاتيح API، مما يسمح للمستخدمين باختيار النوع الأنسب

لاحتياجاتهم.

- قم بالدخول الى رابط الاداة Canary Tokens ثم انشاء ونسخ الرموز ، لضمان تلقي الإشعارات في حالة تنشيط الرمز المميز، يجب إدخال عنوان بريد إلكتروني صالح أثناء إعداد الرمز.

بعد تنشيط الرمز، تكون الملاحظة المرفقة بالرمز مفيدة لتحديد الغرض من الرمز

ونوعه، مما يجعلها سهلة التعرف عليها في حالة استلام الإشعارات. على سبيل المثال،

يمكن إضافة "الرمز المميز لمجلد المستندات الشخصية" كملاحظة لتحديد الرمز.

بمجرد إتمام هذه الخطوات، يتم النقر على "Create Canary Token" لإنشاء

الرمز، ثم يمكن تنزيل الملف الذي تم إنشاؤه وحفظه في موقع استراتيجي على الجهاز

لاستخدامه في التتبع والكشف عن التسللات الإلكترونية.

ما هي Canary Token؟

لضمان الحماية الشخصية والحفاظ على سرية المعلومات، يمكن اتباع إستراتيجية مبتكرة

لإفتعال الفخ للمتسللين والهاكرز. يمكن تحقيق ذلك عبر تغيير اسم الملف إلى شيء

جاذب للهاكرز، مثل "معلومات سرية" أو "كلمات المرور". يجب وضع هذا الملف في مجلد

محدد، مثل مجلد المستندات أو سطح المكتب، حيث يمكن للمتسلل أو الهاكر أن يتوقع

العثور عليه.

بعد ذلك، يتم برمجة الملف بحيث يقوم بإرسال إشعار أو رسالة إلكترونية إلى البريد

الإلكتروني الخاص بالمستخدم عند فتحه. هذا يتيح للمستخدم معرفة ما إذا كان هناك

أي شخص يحاول الوصول غير المرغوب فيه إلى أجهزتهم. بالتالي، يتمكن المستخدم من

اتخاذ الإجراءات اللازمة لحماية معلوماتهم وجهازهم من الاختراق والاستيلاء غير

المرغوب عليه.

هذه الاستراتيجية تعتمد على فكرة استخدام الذكاء الاصطناعي لتنفيذ الفعل المطلوب

عند فتح الملف، مما يجعلها وسيلة فعالة للتحقق من محاولات الاختراق والتسلل بشكل

سريع وفعال.

التعليقات على الموضوع